Introduction to SEMI E187-Specification for Cyber Security of Fab Equipment

▍想分享這門課的原因?

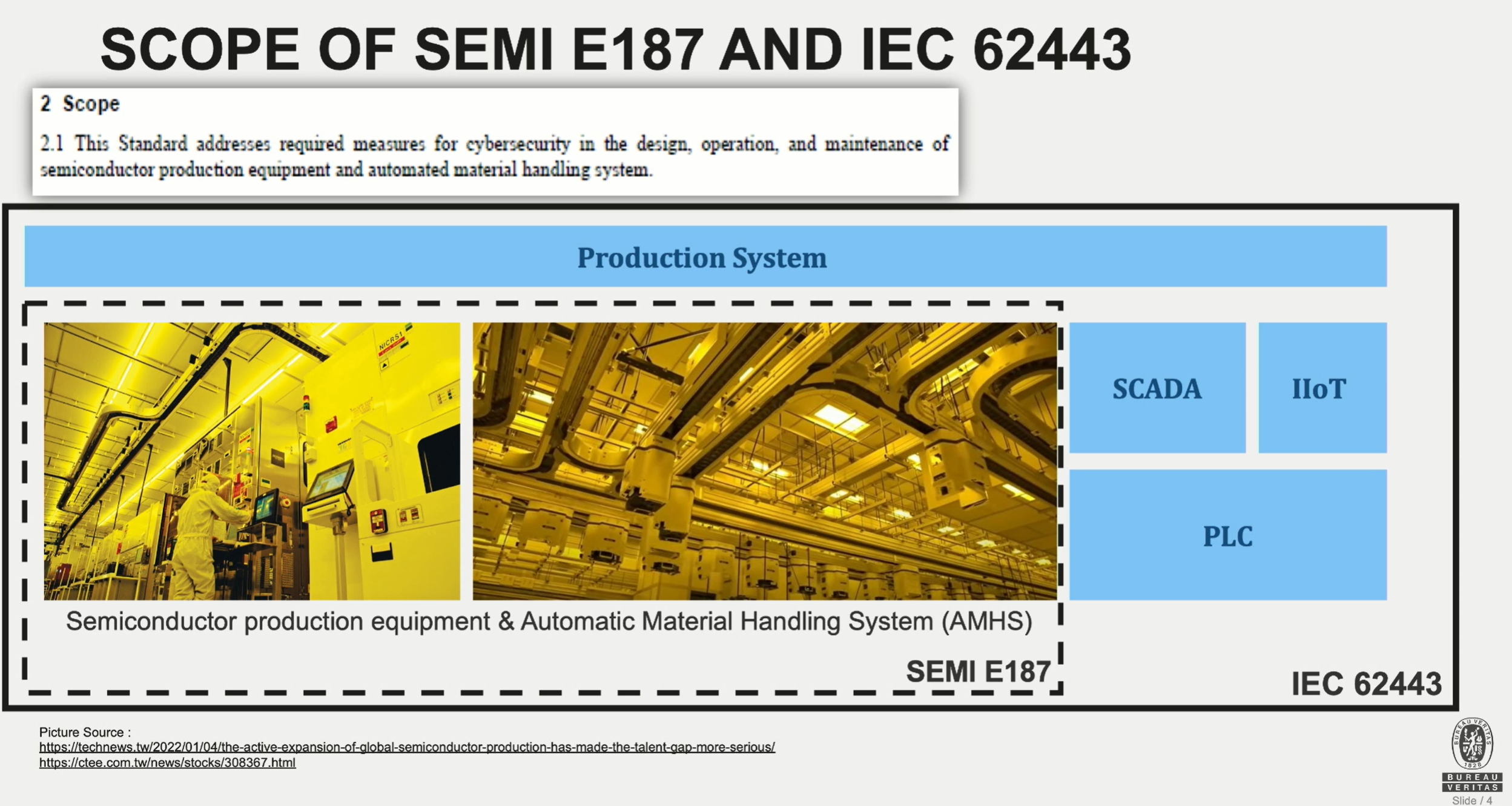

近年資安威脅無所不在,常聽到很多半導體大廠遭到駭客攻擊,為更有效提升產業供應鏈安全,催生出台灣首個半導體晶圓設備資安標準 SEMI E187 - Specification for Cybersecurity of Fab Equipment(以下簡稱SEMI E187),同時也是少數由台灣主導制定的全球性產業標準之一。

這堂課程雖然很短,但就SEM E187的規範通盤的介紹與說明,也是讓第一次聽到的我可以更新自己的產業知識:

- 強化安全意識:學習SEM E187規範能夠提升人們對半導體設備網路安全的認識,進而提高安全意識,對於公司和個人的資料安全至關重要。

- 分享最新知識:這門課程介紹了SEM E187規範的框架、範圍和四大主要方面,使參與者能夠全面了解半導體設備網路安全標準。分享這門課程可以幫助他人了解最新的資訊和知識,並與同行進行交流,促進共同學習和進步。

▍從這門課中獲得的收穫

-

全面了解SEM E187規範:通過課程學習,參與者可以深入了解SEM E187規範的框架(Framework )、範圍(Scope )和應用(Four Aspects and Application ),掌握半導體設備網路安全的相關知識。

-

實際應用能力提升:課程中介紹了SEM E187規範的實際應用,包括安全通訊流程、弱點掃描、Log儲存機制等,參與者可以學習到如何在實際工作中應用這些知識,提升自己的技能和能力。

-

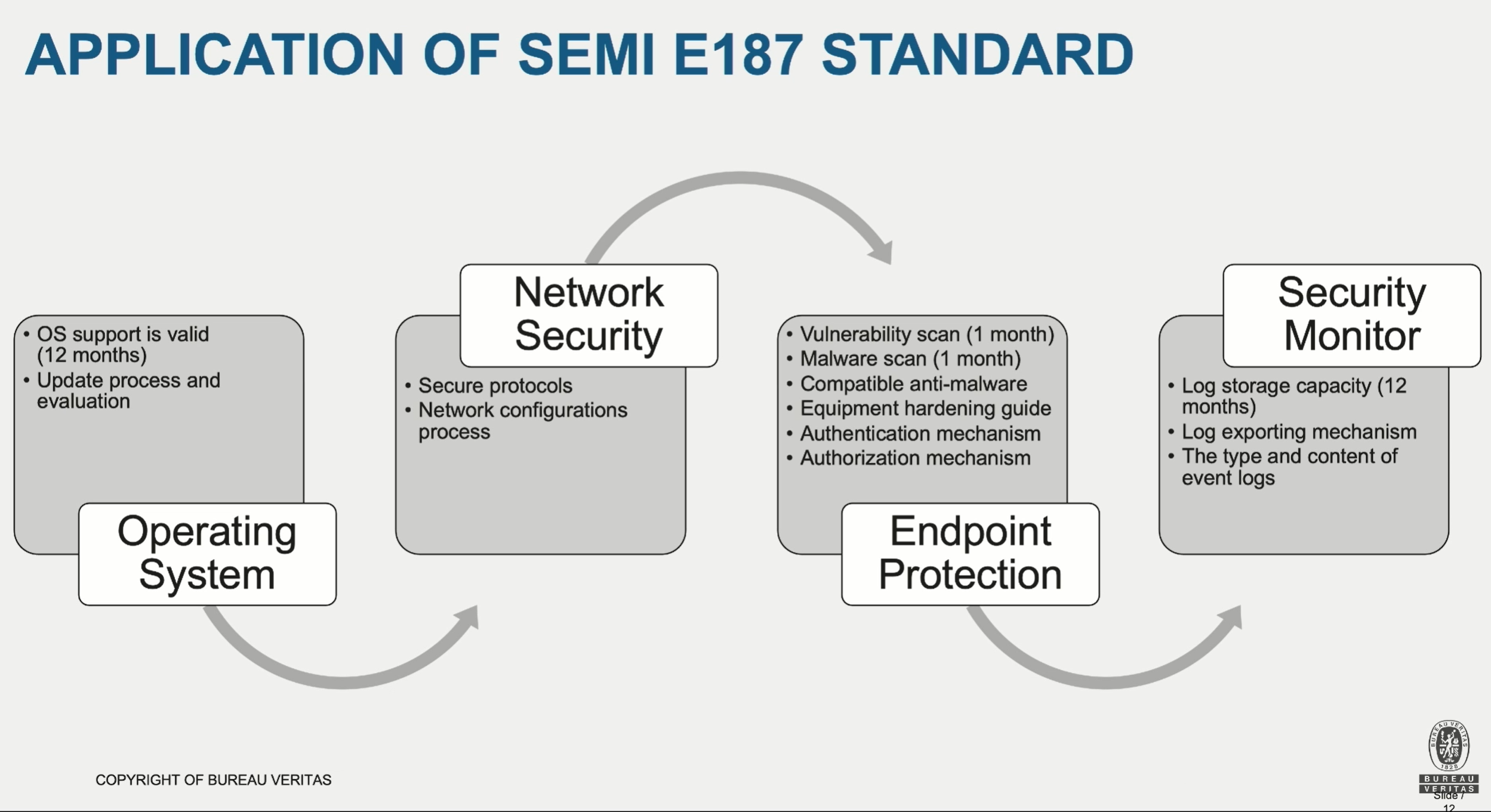

如何執行SEMI E1871作業流程

- 廠商要提供OS超過12個月以上的安全更新,並且同步提供如何更新&驗證機制提供給半導體廠。

- 提供加密的通訊流程,設備廠商要提供安全的網路設定。

- 設備上線之前,就必須要同時進行弱點掃描動作,並且檢附弱點掃描與惡意程式掃描結果。並提供報告給客戶如何強化該設備的網路安全指引。

- 設備要能夠規劃Log儲存的機制,讓Log至少要能保存12個月以上的紀錄,並且具備Log匯出的功能,讓使用者可以匯出到外部平台分析與保存。

-

跟隨行業趨勢:SEM E187規範已經成為半導體行業的標準之一。如課程最後有提到台積電在去年就將SEMI E187訂為標準規範,要求設備商都必須要遵守,也做為業界得標竿。

▍後記

總結一下,上完這堂課對SEM E187規範有最基礎的認知,對於設備開發商來說,至少聽到SEM E187要有一定得認知,才不會被客戶覺得不專業沒sense XD

回到自己的工作領域,SEM E187有提到在作業系統(OS)的維護週期與安全性更新有一定的要求,這也就反應在系統設計初期,除了要選用工業電腦(IPC)外,也要知道與供應商(ex. 研華)討論產品生命週期等相關議題。 而在Secure protocols 這部分,課堂中點到了一個很重要的觀點,多半設備商在開發初期都會以明碼(未加密)作為初期設計的架構。

套用到通訊資安協定上,使用未加密的通訊協定,容易讓駭客竊取資料,雖然說半導體廠多半是封閉的環境,但為避免有心人操作,設備商在開發階段就要將資安控管機制加入,尤其是一些高階製程的recipe,都極具機密性,這塊更不能掉以輕心。